29 Nov Ciberseguridad de Impresoras. Una puerta de entrada para los hackers

Muchas empresas se gastan un dineral en implantar seguridad en la red y servidores, pero pocas prestan atención a la ciberseguridad de impresoras.

¿Por qué la ciberseguridad de impresoras es tan importante?

¿Te has preguntado cuántos dispositivos a la vez están conectados a la impresora de tu empresa?

Las impresoras ya no son equipos sencillos que sólo imprimen. Las impresoras actuales pueden realizar múltiples funciones, escanean, fotocopian, gestionan documentos y envían emails.

Al procesar tantos datos, las impresoras se han convertido en una puerta de entrada de fácil acceso para cualquier hacker a toda la red de equipos y servidores.

Bienvenido a mi empresa, malware.

Sin ciberseguridad en tu impresora, el malware siempre será bienvenido a tu empresa.

Si tus impresoras no supervisan automáticamente las amenazas, el malware se puede esconder en la secuencia de impresión eludiendo la seguridad de la empresa. Esto quiere decir, que en un ataque de seguridad, el malware puede saltarse el firewall y acceder a todos los datos sin cifrar.

Por ello, si no se automatiza la supervisión de seguridad, el hacker no sólo podrá acceder a cualquier documento que se imprima en tu empresa, si no que además, tendrá acceso a todos los datos e información de cualquier dispositivo que esté conectado a ella.

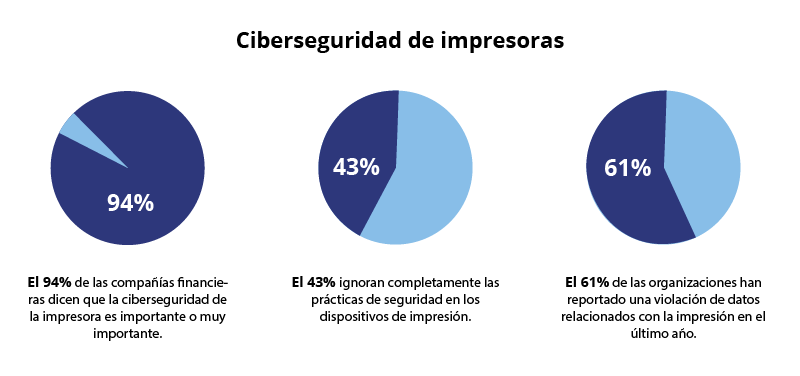

En la siguiente imágen se muestra una gráfica sobre la ciberseguridad de impresoras en las empresas:

La pérdida media de datos confidenciales, de registros de clientes o de información de propiedad puede llegar costarle a las empresas 10 millones de euros anuales. Eso, sin tener en cuenta los daños irreversibles ocasionados a su reputación.

La pérdida media de datos confidenciales, de registros de clientes o de información de propiedad puede llegar costarle a las empresas 10 millones de euros anuales. Eso, sin tener en cuenta los daños irreversibles ocasionados a su reputación.

¿Sabes cuáles son los puntos vulnerables en tu impresora?

- Soportes de almacenamiento: Los dispositivos de imagen e impresión almacenan información sensible en dispositivos internos o discos duros, que son accesibles si no están protegidos.

- BIOS y firmware: El firmware que resulte afectado durante el inicio o la ejecución podría poner en peligro un dispositivo y la red frente a un ataque.

- Bandeja de salida: La bandeja de salida es el lugar más habitual desde el que los documentos confidenciales pueden terminar en las manos equivocadas.

- Impresión móvil: Los empleados que imprimen durante los desplazamientos pueden exponer datos accidentalmente o dejarse documentos olvidados.

- Gestión: Sin una supervisión adecuada, es posible que no se detecten los puntos ciegos de seguridad de la flota y que se incrementen los costosos riesgos que ponen en peligro los datos.

- Red: Los trabajos de imagen e impresión se pueden interceptar mientras circulan por la red entre los distintos dispositivos.

- Bandeja de entrada: Los soportes especiales para la impresión de cheques, recetas y otros documentos confidenciales se pueden manipular o robar de una bandeja desprotegida.

- Puertos y protocolos: Usuarios no autorizados pueden acceder al dispositivo a través de puertos USB y redes no protegidos, o a través de protocolos no seguros (como FTP o Telnet).

- Panel de control: Los usuarios pueden aprovechar la configuración y funciones de un dispositivo de imagen e impresión desde un panel de control no protegido, e incluso deshabilitar el dispositivo.

- Acceso basado en la nube: La conectividad en nubes no seguras puede exponer datos y ponerlos al alcance de usuarios no autorizados.

- Captura: Las impresoras multifunción pueden capturar fácilmente y dirigir trabajos a distintos destinos, lo que puede dejar expuestos los datos confidencial.

Te aconsejamos que implementes procedimientos que cubran la detección de posibles incidentes en la ciberseguridad de impresoras, incorporando por ejemplo:

- Controles y procedimientos de seguridad documentados y disponibles para todos los sistemas

- Análisis periódicos de la infraestructura de la flota de impresión para detectar y corregir las vulnerabilidades.

- Establecimiento de controles para proteger los sistemas de virus y códigos maliciosos

- Cifrado de toda la información confidencial almacenada y transmitida

- Informes de cumplimiento de los sistemas de las flotas de impresoras

La creación de una estrategia completa de seguridad requiere la protección coordinada de dispositivos, datos y documentos, además de soluciones completas de supervisión de la seguridad y elaboración de informes.

Descárgate este check list o «lista de control» para garantizar la coherencia y la integridad de tu estrategia de seguridad y bloquea cualquier acceso a los hackers.